La nouvelle méthode phishing Windows permet aux attaquants d’accéder aux cookies et plus encore

L’essor de l’authentification à deux facteurs a ajouté une nouvelle couche de sécurité au processus d’authentification sur Internet. Les attaques de phishing conçues pour voler les informations d’identification des utilisateurs sont encore courantes, mais beaucoup échouent car l’accès aux comptes d’utilisateurs n’est pas accordé sans la deuxième étape de vérification.

Les utilisateurs doivent entrer un code, utiliser un périphérique matériel ou une application pour compléter la demande d’authentification. Différentes formes d’authentifications à deux facteurs existent. Au début, les codes envoyés par e-mail ou SMS étaient courants, mais cette méthode présente l’inconvénient que les informations sont soumises en texte brut.

De nouvelles méthodes d’authentification, y compris l’utilisation d’applications et de dispositifs de sécurité, ont pris de l’importance pour améliorer la sécurité. Les connexions sans mot de passe, celles qui utilisent uniquement des appareils secondaires, sont de plus en plus courantes car elles suppriment le mot de passe de l’équation d’authentification. Les clients Microsoft, par exemple, peuvent rendre leurs comptes Microsoft sans mot de passe.

Les attaquants ont conçu de nouvelles attaques pour surmonter les authentifications à deux facteurs. Chercheur en sécurité monsieur dox a développé une nouvelle attaque qui utilise la fonctionnalité Microsoft Edge WebView2 pour voler les informations d’identification du compte, contourner l’authentification à deux facteurs et exfiltrer les cookies. Bien qu’il soit nécessaire que l’application soit exécutée sur le système de la victime, elle offre aux attaquants beaucoup de flexibilité et d’options, notamment en ce qui concerne les connexions aux services en ligne.

Pour mieux comprendre l’attaque, il est nécessaire d’examiner de plus près Microsoft Edge WebView2. À la base, WebView2 permet aux développeurs d’intégrer du contenu Web dans leurs applications de bureau Windows. Microsoft Edge est utilisé pour restituer le contenu Web dans les applications natives. Les développeurs peuvent intégrer du code HTML, CSS et JavaScript dans l’application personnalisée. Il est possible de charger des sites à l’aide de WebView, de la même manière que les navigateurs Web communiquent avec les sites Web.

Conçue pour enrichir les applications de bureau natives, la riche fonctionnalité de WebView2 en fait une option attrayante pour les développeurs malveillants. Un attaquant pourrait charger n’importe quelle page de connexion, y compris celles trouvées sur Amazon, Microsoft, Google ou Facebook, en utilisant WebView.

L’attaque par méthode phishing WebView2

L’une des principales fonctionnalités de WebView2 est la possibilité d’utiliser JavaScript. Une fonction intégrée permet aux développeurs Web d’injecter du JavaScript dans les sites Web. C’est cette fonction que mr.dox a utilisée pour injecter du code JavaScript malveillant dans des sites Web légitimes chargés dans une application qui utilise WebView2.

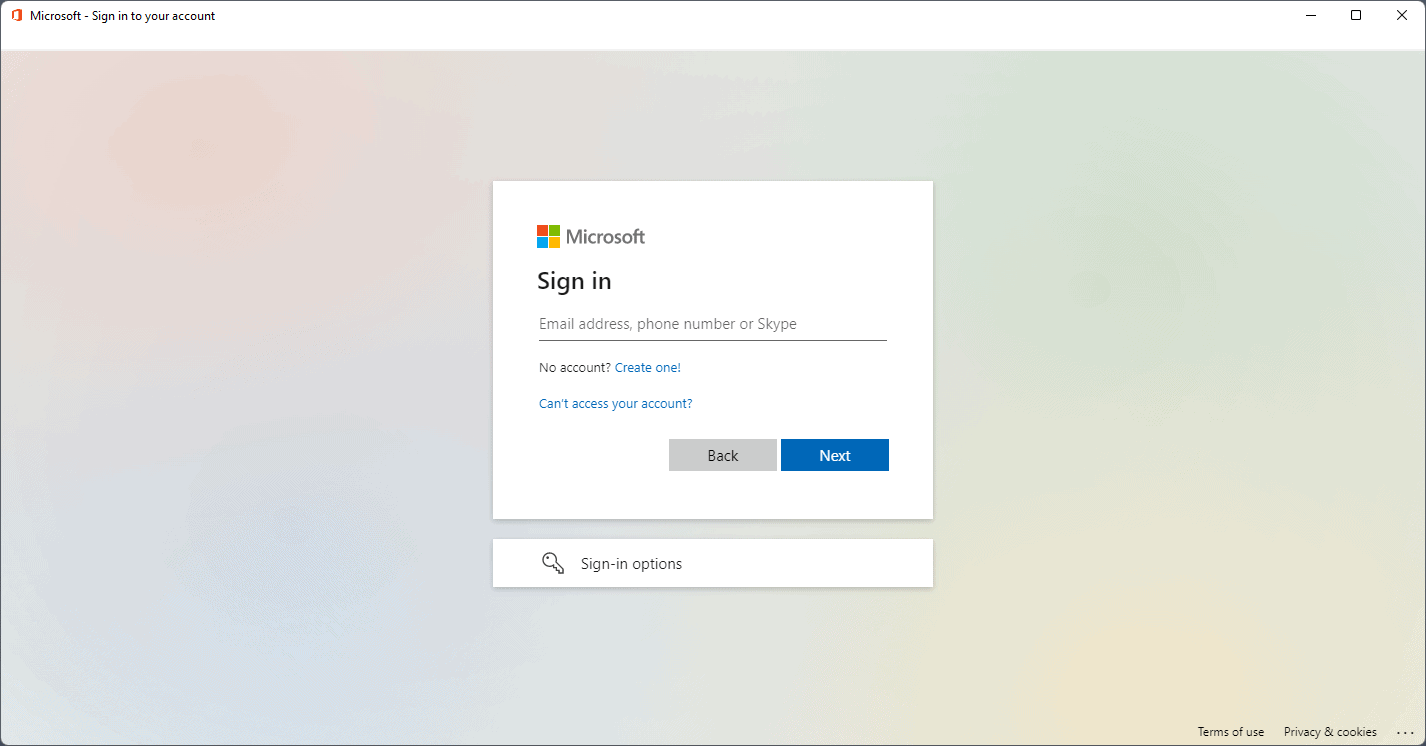

Pour le démontrer, mr.dox a créé une application de démonstration WebView2 qui charge le site Web de Microsoft Office et intègre un enregistreur de frappe JavaScript dans son code.

Puisqu’il s’agit d’un site légitime qui est chargé, il n’est pas bloqué par un logiciel de sécurité ou des protections d’authentification à deux facteurs. Les utilisateurs ne verront aucune différence entre le site chargé et le site chargé dans un navigateur Web. Les sites d’hameçonnage peuvent avoir un aspect différent du site Web d’origine ; cela peut se produire pendant le développement, mais aussi lorsque des modifications sont apportées au site légitime.

La page du projet GitHub montre comment une application WebView2 personnalisée est utilisée pour voler toutes les entrées de l’utilisateur à l’aide d’un enregistreur de frappe injecté. Étant donné que cela se produit en arrière-plan, la plupart des utilisateurs ne doivent pas savoir que chaque clé qu’ils activent est enregistrée et envoyée à l’attaquant.

Bien que cela puisse conduire à des compromissions de compte réussies, cela ne donne pas accès aux comptes protégés à l’aide de systèmes d’authentification à deux facteurs.

La méthode phishing ne s’arrête pas là, cependant. WebView2 est livré avec une fonctionnalité intégrée pour extraire les cookies. L’attaquant peut voler des cookies d’authentification, et il suffit simplement d’attendre que la connexion se termine. Les cookies sont fournis au format base64, mais il est trivial de décoder les données pour révéler les cookies.

Si cela ne suffisait pas, WebView peut être utilisé pour voler tous les cookies de l’utilisateur actif. L’une des capacités de WebView2 est de se lancer avec « un dossier de données utilisateur existant » au lieu d’en créer un nouveau. En utilisant cette fonctionnalité, les attaquants pourraient voler les données utilisateur de Chrome ou d’autres navigateurs installés.

Testé dans Chrome, le développeur a pu voler des mots de passe, des données de session, des signets et d’autres informations. Il suffisait de démarrer WebView2 en utilisant l’emplacement du profil de Chrome pour extraire tous les cookies Chrome et les transférer sur un serveur distant sur Internet.

En utilisant les informations, l’attaquant peut accéder aux applications Web, à condition que la session soit toujours active et qu’il n’y ait pas d’autres systèmes défensifs en place qui pourraient empêcher l’accès à partir de nouveaux appareils. La plupart des cookies extraits restent valides jusqu’à l’expiration de la session.

La mise en garde

Le principal inconvénient de cette méthode phishing basée sur WebView2 est que les utilisateurs doivent exécuter l’application malveillante sur la machine de l’utilisateur. La connexion à des services Web légitimes est nécessaire pour voler les données, mais le cookie et le vol de session peuvent se produire sans cela.

D’autres programmes malveillants peuvent fournir aux attaquants d’autres moyens d’accéder à un appareil utilisateur et à ses données. L’exécution de tout programme malveillant entraîne un désastre du point de vue de l’utilisateur, et de nombreux utilisateurs sont encore négligents lorsqu’il s’agit de l’exécution de programmes et du lancement de pièces jointes sur leurs appareils.

Pourquoi continuer à utiliser l’attaque WebView2, alors que d’autres méthode phishing peuvent être plus faciles à mener ? Mr.dox suggère que l’attaque WebView2 peut fournir aux attaquants des options supplémentaires, telles que l’exécution directe de code JavaScript sur les sites cibles.

Les systèmes défensifs, tels que les applications antivirus, peuvent empêcher le lancement d’applications Webview2 malveillantes. L’application de démonstration, disponible sur le site du projet GitHub du chercheur, n’a pas été bloquée par Microsoft Defender. Il comprend un enregistreur de frappe qui enregistre toute entrée de clé par l’utilisateur. Un avertissement SmartScreen s’est affiché, mais son lancement n’a pas été empêché.

Protection contre les attaques basées sur WebView2

Tout se résume à des pratiques de sécurité vieilles de dix ans en matière de protection contre ce type de méthode phishing. Ne pas lancer d’applications provenant de sources inconnues ou non fiables est probablement la principale option défensive. Les pièces jointes aux e-mails et les téléchargements Web doivent être spécifiquement mentionnés ici, car il est encore courant que les utilisateurs d’ordinateurs les exécutent sans se soucier des conséquences.

D’autres options incluent l’analyse du fichier avec des moteurs antivirus à jour ou un service tel que Virus total. Virustotal analyse les fichiers à l’aide de dizaines de moteurs antivirus et renvoie ses résultats en quelques secondes à l’utilisateur.