Voici comment protéger les PC Windows contre les vulnérabilités du protocole

Il y a deux jours, des chercheurs en sécurité ont révélé une vulnérabilité dans l’outil de diagnostic du support Microsoft qui affecte toutes les versions client et serveur du système d’exploitation Windows.

L’outil, conçu comme un outil pour communiquer avec le support, est intégré à Windows par défaut. Microsoft a confirmé le problème et publié une page de support pour fournir aux administrateurs système des informations sur la vulnérabilité.

La vulnérabilité exploite un problème dans la gestion du protocole du système d’exploitation Windows. Un attaquant peut l’exploiter via des applications qui utilisent le protocole URL pour appeler l’outil de diagnostic du support Microsoft. L’exploitation réussie du problème permet aux attaquants d’exécuter du code arbitraire avec les mêmes privilèges que l’application à l’origine de l’attaque.

Les attaquants peuvent l’utiliser pour installer ou supprimer des programmes sur des machines Windows, supprimer ou modifier des données, créer de nouveaux comptes d’utilisateurs, accéder à des fichiers ou apporter des modifications au registre Windows.

Solution de contournement de Microsoft pour la vulnérabilité de Microsoft Support Diagnostic Tool

Voici la solution de contournement officielle :

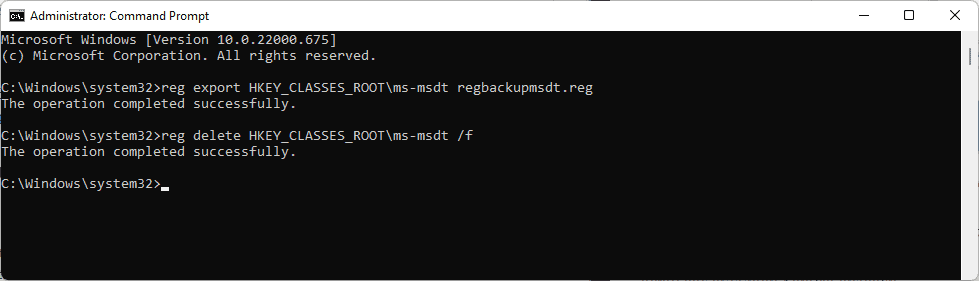

- Ouvrez le menu Démarrer.

- Tapez l’invite de commande.

- Sélectionnez Exécuter en tant qu’administrateur pour lancer une fenêtre d’invite de commande élevée.

- Confirmez l’invite UAC.

- Exécutez la commande reg export HKEY_CLASSES_ROOT\ms-msdt regbackupmsdt.reg pour sauvegarder la clé ms-msdt. Le fichier de registre est enregistré dans C:\Windows\System32 par défaut, mais vous pouvez ajouter un autre emplacement devant le nom de fichier regbackupmsdt.reg.

- Exécutez la commande reg delete HKEY_CLASSES_ROOT\ms-msdt /f pour supprimer la clé.

Vous pouvez restaurer la clé à tout moment en exécutant reg import regbackupmsdt.reg à partir d’une fenêtre d’invite de commande élevée. Notez que vous devrez peut-être spécifier l’emplacement du fichier de sauvegarde du Registre s’il se trouve ailleurs sur le système.

Microsoft demande aux clients disposant de Microsoft Defender Antivirus d’activer la protection fournie par le cloud et la soumission automatique d’échantillons dans l’application. Les clients de Microsoft Defender pour Endpoint peuvent activer la règle de réduction de la surface d’attaque BlockOfficeCreateProcessRule pour mieux protéger les systèmes. L’activation de la règle empêche les applications Office de créer des processus enfants.

Microsoft Defender Antivirus 1.367.851.0 ou supérieur offre des détections et des protections contre d’éventuels exploits selon Microsoft :

Cheval de Troie :Win32/Mesdetty.A ? (bloque la ligne de commande msdt)

Cheval de Troie :Win32/Mesdetty.B ? (bloque la ligne de commande msdt)

Comportement :Win32/MesdettyLaunch.A!blk (termine le processus qui a lancé la ligne de commande msdt)

Trojan:Win32/MesdettyScript.A (pour détecter les fichiers HTML contenant une commande suspecte msdt en cours de suppression)

Trojan:Win32/MesdettyScript.B (pour détecter les fichiers HTML contenant une commande suspecte msdt en cours de suppression)

Une meilleure solution de contournement pour la vulnérabilité de Microsoft Support Diagnostic Tool

Benjamin Depy publié une meilleure solution sur Twitter qui désactive les assistants de dépannage sous Windows à l’aide de la stratégie de groupe. (passant par Modificateur de bureau)

Les administrateurs Windows peuvent modifier la stratégie dans l’éditeur de stratégie de groupe ou en modifiant directement le registre Windows.

Stratégie de groupe

- Ouvrez le menu Démarrer.

- Tapez gpedit.msc et appuyez sur la touche Entrée pour lancer l’éditeur de stratégie de groupe.

- Accédez à Configuration ordinateur > Modèles d’administration > Système > Dépannage et diagnostics > Diagnostics par script

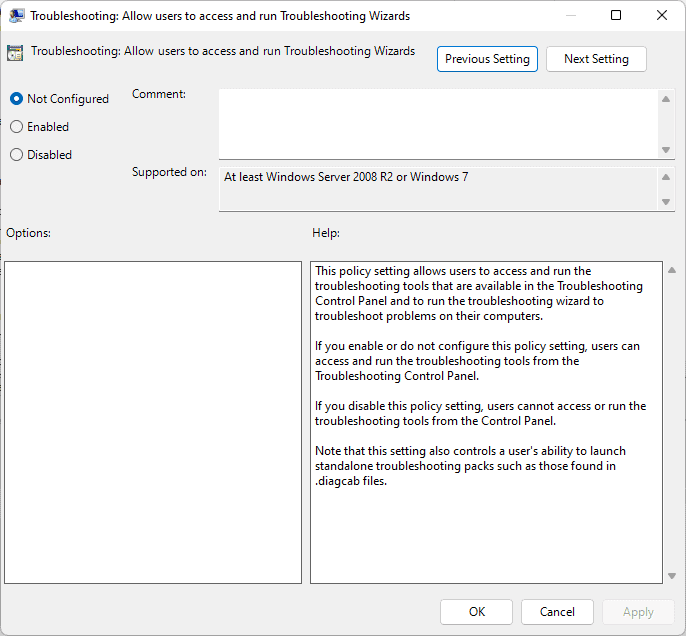

- Double-cliquez sur la stratégie Dépannage : Autoriser les utilisateurs à accéder aux assistants de dépannage et à les exécuter.

- Définissez l’état de la stratégie sur Désactivé pour empêcher les utilisateurs du système de lancer des outils de dépannage.

- Sélectionnez OK pour terminer la modification.

La stratégie est prise en charge sur tous les systèmes Windows à partir de Windows 7 côté client et Windows Server 2008 R2 côté serveur.

Notez que cela supprime l’option de l’utilisateur d’exécuter des dépanneurs dans le système. Vous pouvez annuler la modification à tout moment en définissant l’état de la stratégie sur Désactivé (par défaut) ou Activé. Les administrateurs système voudront peut-être annuler la modification une fois que Microsoft aura mis en place un correctif officiel dans une future mise à jour.

Éditeur de registre

- Ouvrez le menu Démarrer de Windows.

- Tapez regedit.exe et appuyez sur la touche Entrée ; cela ouvre l’éditeur de registre Windows.

- Confirmez l’invite UAC.

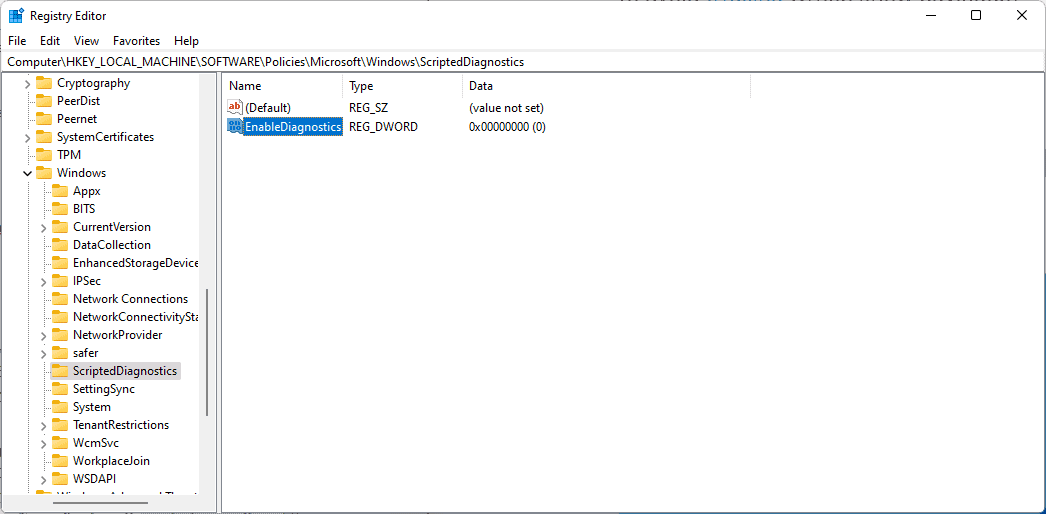

- Accédez à Ordinateur\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\ScriptedDiagnostics.

- Il est possible qu’une ou plusieurs des clés répertoriées n’existent pas. Vous devrez peut-être créer les clés manquantes en cliquant avec le bouton droit sur la clé précédente et en sélectionnant Nouveau > Clé dans le menu contextuel. Répétez le processus jusqu’à ce que toutes les clés soient présentes.

- Cliquez avec le bouton droit sur ScriptedDiagnostics et sélectionnez Nouveau > Valeur Dword (32 bits).

- Nommez-le EnableDiagnostics.

- Double-cliquez sur EnableDiagnostics et définissez la valeur du Dword sur 0.

- Fermez la fenêtre de l’Éditeur du Registre.

- Redémarrez le PC Windows pour appliquer la modification.

Pour annuler la modification, cliquez avec le bouton droit sur EnableDiagnostics dans l’éditeur de registre Windows et sélectionnez l’option Supprimer. Un redémarrage est nécessaire pour appliquer la modification.

Vulnérabilité du protocole Windows Search

Une autre vulnérabilité dans la gestion des protocoles sous Windows était divulgué hier. La nouvelle vulnérabilité exploite un problème dans le gestionnaire de protocole de recherche Windows search-ms.

La nouvelle vulnérabilité, révélée par l’utilisateur de Twitter hackerfantastic.crypto, peut être exploitée pour lancer automatiquement une fenêtre de recherche Windows lorsqu’un document Office est ouvert. La fenêtre de recherche peut afficher des fichiers exécutables sur un partage SMB distant en utilisant des noms tels que Mises à jour critiques pour inciter les utilisateurs à installer le logiciel malveillant.

Les attaquants peuvent également profiter du volet de prévisualisation de l’explorateur et des documents RTF spécialement préparés pour lancer automatiquement la fenêtre de recherche lorsque le document est rendu dans le volet de prévisualisation du gestionnaire de fichiers.

Le problème nécessite une interaction de l’utilisateur, mais il peut toujours entraîner l’infection des systèmes des utilisateurs si les utilisateurs ne font pas attention à ce qu’ils ouvrent sur leurs appareils.

Microsoft n’a pas encore confirmé le nouveau problème. Les administrateurs peuvent le bloquer en supprimant le gestionnaire de protocole search-ms dans le registre Windows :

- Ouvrez le menu Démarrer.

- Tapez l’invite de commande.

- Sélectionnez Exécuter en tant qu’administrateur pour lancer une fenêtre d’invite de commande élevée.

- Confirmez l’invite UAC.

- Exécutez la commande reg export HKEY_CLASSES_ROOT\search-ms search-ms.reg pour sauvegarder la clé de registre.

- Exécutez la commande reg supprimer HKEY_CLASSES_ROOT\search-ms /f pour supprimer la clé de registre.

- Fermez l’Éditeur du Registre.

- Redémarrez le PC.

Pour restaurer la fonctionnalité, exécutez reg importer recherche-ms.reg à partir d’une fenêtre d’invite de commande élevée.